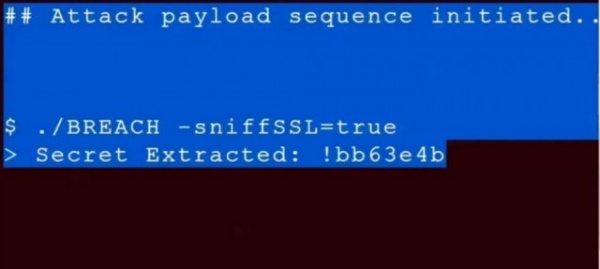

整个攻击提取到了像社会安全号、邮件地址、安全token以及密码重置连接等特定的敏感数据。这种攻击方法对所有版本的TLS和SSL都有效,不论使用什么样的加密算法或密钥(cipher)。

这种手段要求攻击者能监听用户和网站之间的流量,并且攻击者也需要诱导受害人访问一个恶意链接。可以通过在网站上注入iframe标签让受害者访问或引导受害人查看邮件,而其中的隐藏图片在加载时就会生成HTTPS请求。恶意链接会让受害者的计算机向目标服务器发送多个请求从而进行消息刺探。

“我们不会破解整个通信过程,只是提取了一些我们感兴趣的机密信息”发明这种攻击的3位研究员之一的Yoel Gluck如是说“这属于一种定向攻击。我们只需在网站上找到一个需要进行口令或密码交换的地方,我们就可以在那个页面上提取到机密了。一般情况下,无论网页还是Ajax响应中的机密我们都可以在30s内提取出来。”

这种最新式的攻击让那些用HTTPS加以保护的Web、email以及其他的网络服务的安全性荡然无存。同时这种攻击方法也成为了众黑客们万分追捧的新技术之一。然而目前还没有任何攻击者能完全突破HTTPS的安全防线。这种攻击手法被称为BREACH(Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext)

更多关于BREACH的内容请看:http://arstechnica.com/security/2013/08/gone-in-30-seconds-new-attack-plucks-secrets-from-https-protected-pages/