研究发现超过 40 个 Windows 设备驱动程序包含提升权限的漏洞

| 2019-08-12 09:55

在今年拉斯维加斯举行的 DEF CON 会议上,来自网络安全公司 Eclypsium 的研究人员分享了他们的调查结果。结果显示,来自 20 家硬件供应商的 40 多名不同驱动程序包含的代码包含缺陷,可能被利用来加剧特权攻击升级。更令人担忧的是,所有这些驱动程序都经过微软认证。

受影响的公司名单包括主要的 BIOS 供应商以及华硕、华为、英特尔、NVIDIA 和东芝等硬件制造商。Eclypsium 还提醒说,这些驱动程序会影响所有版本的 Windows,这意味着数百万用户可能面临风险。

这些驱动程序造成的风险是它们可能允许用户级别的恶意应用程序获得内核权限,从而直接访问固件和硬件本身。这也可能意味着恶意软件可以直接安装到固件中,因此,即使重新安装操作系统也不足以摆脱它。

Eclypsium 解释了这些漏洞的的问题来源:

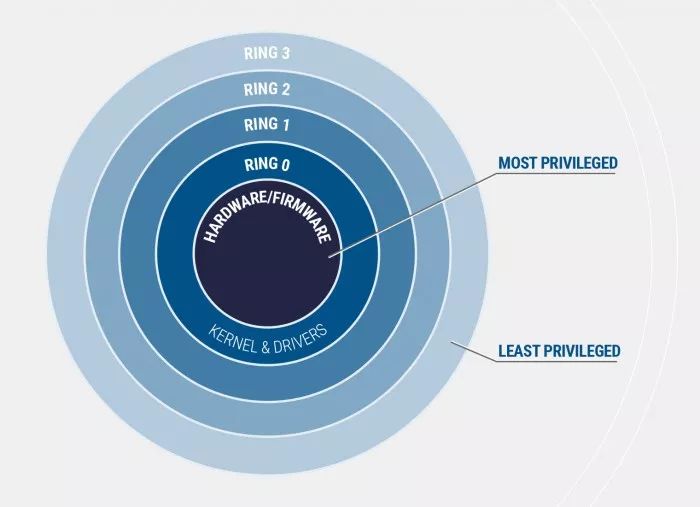

所有这些漏洞都允许驱动程序充当代理,以执行对硬件资源的高权限访问,例如对处理器和芯片组 I/O 空间的读写访问,模型特定寄存器(MSR),控制寄存器(CR),调试寄存器(DR),物理内存和内核虚拟内存,从而实现权限提升,因为它可以将攻击者从用户模式(Ring 3)移动到 OS 内核模式(Ring 0)。保护环的概念总结在下图中,其中每个内环被逐渐授予更多特权。值得注意的是,即使是管理员也可以与其他用户一起在 Ring 3(并且没有更深层次)进行操作。访问内核不仅可以为攻击者提供操作系统可用的最高权限访问权限,还可以授予对具有更高权限(如系统 BIOS 固件)的硬件和固件接口的访问权限。

由于驱动程序通常是更新固件的手段,“驱动程序不仅提供必要的权限,还提供进行更改的机制,”Eclypsium 指出。如果系统中已存在易受攻击的驱动程序,则恶意应用程序只需搜索它以提升权限。但是,如果驱动程序不存在,恶意应用程序可能会带驱动程序,但需要管理员批准才能安装驱动程序。

Eclypsium 的首席研究员 Mickey Shkatov 在给 ZDNet 的一份声明中指出,“微软将使用其 HVCI(虚拟机管理程序强制执行的代码完整性)功能,将报告给他们的驱动程序列入黑名单。”但是,该功能仅适用于第7代及更高版本的英特尔处理器,因此在旧 CPU 或甚至禁用 HCVI 的较新 CPU 的情况下需要手动卸载驱动程序。

微软进一步澄清:“为了利用易受攻击的驱动程序,攻击者需要已经破坏了计算机。”但是,这里的问题是,在上述特权级别表示中已经在 Ring 3 上破坏了系统的攻击者可以获得内核访问权限。

为了保护自己免受不良驱动因素的影响,微软建议用户使用“Windows Defender 应用程序控制来阻止已知的易受攻击的软件和驱动程序”。它还表示,“客户可以通过为 Windows 安全中的功能强大的设备启用内存完整性来进一步保护自己。”

Eclypsium 提供了一个完整的列表,列出了所有已经在其博客文章中更新过驱动程序的供应商,尽管他们注意到一些受影响的供应商尚未榜上有名,因为他们仍在努力提供修复。研究人员还会在 GitHub 上传一份受影响的驱动程序及其哈希列表,以便用户可以在他们的设备上手动禁用它们。

来源:cnBeta.COM

更多资讯

新西兰航空公司 11 万客户资料被泄露 专家说问题不简单

新西兰航空公司 112,000 名客户的资料被泄露后,专家说有长期风险。新西兰航空公司现在面临的问题是,数据泄露事件是如何发生的?以及为什么公司要花上九天时间才通知到受到网络钓鱼攻击的客户。

来源:新西兰生活网

详情链接:https://www.dbsec.cn/blog/article/4893.html

攻击者使用 SQLite 数据库中的恶意代码攻击应用程序

在近日拉斯维加斯 DEF CON 安全会议上发布的演示中,Check Point 安全研究员 Omer Gull 展示了一个受污染的 SQLite 数据库的演示,该数据库劫持了恶意软件操作的命令和控制服务器,以及使用 SQLite 在 iOS 设备上实现持久性的恶意软件。

来源:ZDNet

详情链接:https://www.dbsec.cn/blog/article/4895.html

(信息来源于网络,安华金和搜集整理)