一个在Windows各版本系统存在了15年之久的bug

| 2015-02-13 10:49 评论: 6 收藏: 1 分享: 5

微软刚修复了一个存在了15年之久的bug,这个bug允许攻击者在某些情况下完全控制运行着各版本Windows系统的电脑。这个致命的漏洞以后 依然会存在于Windows Server 2003中,除开这个问题,微软承诺会在最后的5个月时间里继续对其进行技术支持。

这个系统缺陷,微软已经耗费了超过12个月的时间进行修复,影响的范围包含所有连接到公司、企业和政府机关网络并使用了活动目录服务 (Active Directory service)的用户。内置于Windows的数据库扮演着交通警察和安保人员的角色,它为满足授权要求的用户颁发特定授权并对在本地网络上的可用资源 进行映射。而这个bug(微软称其为MS15-011,研究者称其为Jasbug)可以让那些能够监控用户与活动目录之间网络传递的攻击者在这中间设置恶 意代码来操控这些脆弱的机器。

“所有使用活动目录服务的电脑和设备都处于危险之中。”JAS全球顾问在周二的一篇博客上警告道——正是该公司在2014年1月发现了这一bug并 将它报告给了微软。该漏洞可被远程利用,能够让攻击者获取到攻击目标的管理员权限。那些使用公共wifi或者VPN的漫游设备正处于高度危险之中。

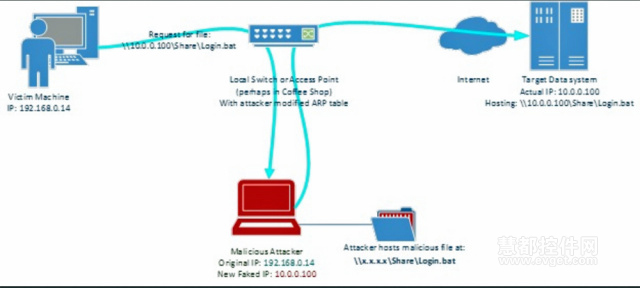

微软在自己的网络文章上提供了Jasbug是如何利用连接到咖啡店公共wifi某台机器的例子:

- 在这个场景中,攻击者会全面观察交换机的通信并找到某个正准备尝试在UNC路径: \\10.0.0.100\Share\Login.bat.下载文件的机器。

- 在攻击者的机器上会设置一份与受害者请求下载文件的UNC路径完全相符的共享:\\*\Share\Login.bat。(攻击者通过精心制作 的Login.bat内容,在目标系统随心所欲的运行恶意代码。通过Login.bat的登录服务请求,这些恶意的代码就可以在受害者的机器上以本地用户 或者系统账户的形式运行了。)

- 然后攻击者会修改本地交换机上的ARP映射表以确保用于目标服务器10.0.0.100的通信路径能够通过攻击者的机器。

- 当受害者的机器接下来发出文件的请求时,攻击者的机器会返回带有恶意的Login.bat给受害者。这个场景也说明了这种攻击无法在互联网上广泛的使用——攻击者的目标只针对对特定的UNC发出文件请求的某个或某系列特定系统。

来自于微软的更多细节可以点击这里。 活动目录的组策略组件漏洞允许攻击者在连接到一个区域后远程实施所接受到的恶意代码。与此同时,单独的组策略漏洞可能导致其无法获取有效的安全策略而使用 安全性较差的默认组策略进行代替。通过对这些bug综合利用,攻击者可通过目标用户想要连接的地址来禁用平时执行的授权机制。

现在还无法准确的知道针对通过加密通道使用漏斗形传输的虚拟专用网络(VPN)用户的攻击是如何进行的。从理论上看,VPN可以预防那些能够读取或 篡改活动目录事务的充当中间人的攻击者,除非首先攻击者能解密数据。最有可能的是,上面所提到的咖啡店针对可对本地域名进行查询的VPNs,使用了自动分 配给本地网络的DNS服务器。许多VPNs都是使用的这种配置方式,这能够使用户更加快捷方便的连接到公司或政府的网络。

这个Windows漏洞的修复工作并不象平时的那么简单,因为它影响到了Windows内核功能的设计而非设计的实现。微软表示管理员将会检查这个 环节并作出进一步的引导。该漏洞给那些还在使用Server 2003的用户群带来了一个严重的威胁,因为微软对于Server 2003的技术支持在7月中旬就会到期了。运行Server 2003的机器不太可能会连接到非可信网络,造成咖啡馆那样的攻击是不现实的。不过,攻击的技术会随着时间的推移变得越来越厉害,越来越多的人会找到攻击 的新方法。那些有能力不使用活动目录的Server 2003用户群应当充分考虑到这个问题,虽然没有提到在非活动目录网络下的系统漏洞,但是Windows用户最好的选择还是及时的安装系统补丁。