Linux glibc 再曝漏洞:可导致 Linux 软件劫持

近日,Google和Red Hat的安全人员发现GNU C Library (glibc)中存在严重的安全漏洞,可导致Linux软件被攻击者劫持,进而在Linux平台上执行任意代码,获取密码,监视用户,甚至控制计算机。CVE编号为CVE-2015-7547。

glibc是GNU发布的libc库,即c运行库。它是Linux系统中最底层的API,几乎其它运行库都会依赖于glibc。glibc应用于众多Linux发行版本中,所以此类漏洞影响范围十分广泛。

漏洞概述

glibc的DNS客户端解析器中存在基于栈的缓冲区溢出漏洞。当软件用到getaddrinfo库函数(处理名字到地址以及服务到端口的转换)时,攻击者便可借助特制的域名、DNS服务器或中间人攻击利用该漏洞,控制软件,并试图控制整个系统。

攻击者使用恶意的DNS域名服务器创建类似于evildomain.com的域名,然后向目标用户发送带有指向该域名的链接的邮件,一旦用户点击该链接,客户端或浏览器将会开始查找ildomain.com,并最终得到恶意服务器的buffer-busting响应。该域名被嵌入服务器日志中,一旦解析就会触发远程代码执行,SH客户端也会因此被控制。或者,位于目标用户网络中的中间人攻击者可以篡改DNS响应,向恶意代码中动态注入负载。

根据目前的调查情况,此漏洞影响自2.9之后的所有版本,其他旧版本也可能受到影响。

技术细节

glibc通过alloca()函数在栈中为_nss_dns_gethostbyname4_r函数2048字节的空间,用于托管DNS响应。若响应大于2048字节,程序会从堆中重新分配一个缓冲区,并更新所有信息(缓冲区指针,缓冲区大小和响应大小)。

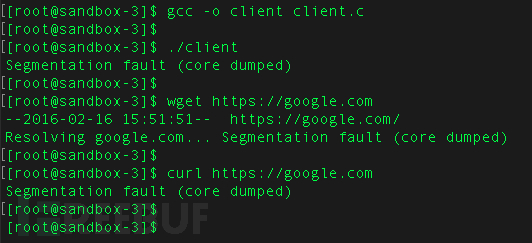

在一定条件下,会出现栈缓冲区和新分配的堆内存的错误匹配,导致超过栈缓冲区大小的响应仍然存储在栈中,进而发生缓冲区溢出。触发该漏洞的利用向量十分普遍,并且ssh、sudo和curl等工具中。

缓解

该漏洞存在于resolv/res_send.c文件中,当getaddrinfo()函数被调用时会触发该漏洞。技术人员可以通过将TCP DNS响应的大小限制为1024字节,并丢弃所有超过512字节的UDPDNS数据包来缓解该问题。值得庆幸的是,许多嵌入式Linux设备,例如家庭路由器,更倾向于使用uclibc库,因此可以免受该漏洞的影响。

补丁获取:sourceware

POC:github

参考来源:GoogleOnlineSecurity

- [1]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-18 14:12 的评论:这种东东一般一周内各大厂商都会有对应补丁更新的,不用怕,不像X软,半年都出不了补丁[2]来自四川成都的 Chrome 48.0|GNU/Linux 用户 发表于 2016-02-18 19:35 的评论:这种嘲笑有意思吗?三大主流系统都有过了很长时间才发现的漏洞。[3]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-19 08:30 的评论:你从哪里看出我是在嘲笑了?我只不过是说了一个事实而已,没错,三大主流系统都有很长时间才发现的漏洞,而且可以肯定现在还有没有发现的漏洞存在,但Linux的漏洞一经发现通常都会在1周内发布相应的补丁,而你的东家X软呢?他们是多久发布补丁的?我看你是被他们洗脑洗得太凶了,连中文都看不懂了……

- 来自四川成都的 Chrome 48.0|GNU/Linux 用户 2016-02-19 09:19 4 赞

- P.S. 说点观点不一致的话,就是被洗脑?你这种观点未免太非黑即白,非此即彼了。不好意思,我有自己的观点, 并非是被他人灌输了什么。在技术这块我是尽量做到不站队,因为个人精力时间有限,对于自己没有很好接触过的,贸然发表看法是不负责任的。

- [1]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-18 14:12 的评论:这种东东一般一周内各大厂商都会有对应补丁更新的,不用怕,不像X软,半年都出不了补丁[2]来自四川成都的 Chrome 48.0|GNU/Linux 用户 发表于 2016-02-18 19:35 的评论:这种嘲笑有意思吗?三大主流系统都有过了很长时间才发现的漏洞。[3]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-19 08:30 的评论:你从哪里看出我是在嘲笑了?我只不过是说了一个事实而已,没错,三大主流系统都有很长时间才发现的漏洞,而且可以肯定现在还有没有发现的漏洞存在,但Linux的漏洞一经发现通常都会在1周内发布相应的补丁,而你的东家X软呢?他们是多久发布补丁的?我看你是被他们洗脑洗得太凶了,连中文都看不懂了……

- 来自四川成都的 Chrome 48.0|GNU/Linux 用户 2016-02-19 09:10 2 赞

- 这种观点明显就是带有偏向性,还不承认。如果自己能发现些漏洞,并能准确定位漏洞原因所在,还能在短时间进行恰当修复和回馈也就罢了。但如果只是坐等更新,那样的话,有什么资格嘲笑那些取得了重大成绩的大公司? 好歹他们是在实实在在的做事。

- [1]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-18 14:12 的评论:这种东东一般一周内各大厂商都会有对应补丁更新的,不用怕,不像X软,半年都出不了补丁[2]来自四川成都的 Chrome 48.0|GNU/Linux 用户 发表于 2016-02-18 19:35 的评论:这种嘲笑有意思吗?三大主流系统都有过了很长时间才发现的漏洞。[3]fanbt [Firefox 44.0|Fedora] 发表于 2016-02-19 08:30 的评论:你从哪里看出我是在嘲笑了?我只不过是说了一个事实而已,没错,三大主流系统都有很长时间才发现的漏洞,而且可以肯定现在还有没有发现的漏洞存在,但Linux的漏洞一经发现通常都会在1周内发布相应的补丁,而你的东家X软呢?他们是多久发布补丁的?我看你是被他们洗脑洗得太凶了,连中文都看不懂了……

- 来自四川成都的 Chrome 48.0|GNU/Linux 用户 2016-02-19 08:48 3 赞

- 半年也亏你说的出口。

- 来自117.152.74.191的 Firefox 41.0|Ubuntu 用户 2016-02-18 15:13 赞

- 哈哈