来自Gmail、汇丰的邮件真的安全吗 ?

| 2012-11-02 13:17

Gmail最近被发现邮件系统出现保安漏洞,类似的漏洞也出现在 PayPal、Yahoo、Amazon、eBay、Apple、Dell、LinkedIn、Twitter、SBCGlobal、HP、 Match.com 和汇丰(HSBC)身上出现,令入侵者可假冒上述网站的员工向任何人发出邮件。Gmail表示已经马上修正了问题,其他公司的状况未明。

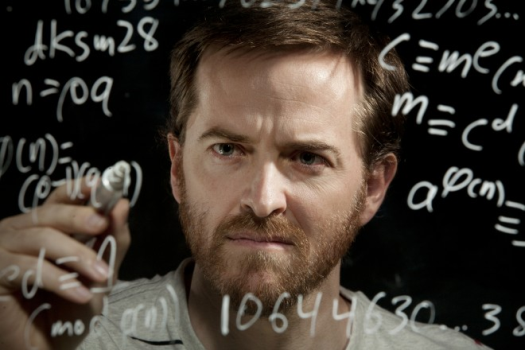

故事要由一位Linux专家兼数学家Zachary Harris说起,某天他收到一封声称来自Google招聘部门的邮件,询问他是否有兴趣到Google工作。Harris却认为自己是数学家,并不是该 职位的合适对象。他怀疑这是一封垃圾邮件,于是他检查了邮件信头,并意外地发现Google 使用了一个脆弱的密钥证书,来证明这封邮件真的来自Google。换言之只要有人能够破解密钥,就能够假装Google员工发出邮件了。

Google在Gmail上使用的是DKIM认证技术,正常来说DKIM应该采用 1024位元密钥的,但是Google使用的却是512位元密钥。照理Google不可能如此粗心大意,于是他得出了一个结论:这是考验应征者是否有能力 胜任该职位的一个测试。Harris表示对Google的工作不感兴趣,但他却压抑不住好奇心,于是决定破解这个密钥,然后假装自己是Sergey Brin,向Larry Page发了一封邮件,里面含有一条Harris自家网址的URL。然后将邮件回覆地址设为自己的邮箱,令Brin和Page看罢后可以与他联络。

及后Harris没有收到任何回覆,两天后他发现Google的密钥突然变成了2048位元,他的网站出现了大量来自Google公司IP位址的存 取,他才意识到自己发现的是一个真正的漏洞。Harris开始观察其它网站,结果发现了同样的安全问题。eBay、Yahoo、Twitter和 Amzon用的同样是512位元密钥,PayPal、LinkdedIn、US Bank和HSBC用的则是768位元密钥。Harris说他可以在24小时内,利用他的笔记本电脑破解384位元密钥,512位元则可利用Amazon AWS在72小时内破解,成本只是75美元。768位元密钥虽然不是他能力所及,但只要有一个庞大团队,要破解只是时间上的问题。

要修正问题其实很容易,只要重新生成一条1024位元或以上的密钥放在DNS记录上就可以了,但还要紧记将旧有的密钥移除,因为只要这条密钥仍然在 DNS记录上,就有被攻击者利用的可能。加密机制其实和软体一样,需要定期更新,特别是容易成为攻击对象的银行和金融机构,绝对应用加强这方面的安全性。

整件事最讽刺的,是Harris根本不是保安专家,在开始研究那封怀疑是来自Google的垃圾邮件之前,他甚至不知道DKIM是什么,证明只要是一个稍为细心、又有一点技术根底的话,绝对有发现这这个漏洞的可能。

来自:http://www.linuxpilot.net/industry/news/20121031Gmail-HSBC-DKIM