25GPU的Linux集群6小时内破解标准Windows密码

| 2012-12-19 09:27 收藏: 1 分享: 1

摘要:由5台服务器组成的Linux高性能GPU密码破解集群,利用25个AMD Radeon显卡来提供动力,可以循环多达3500亿每秒的测试。这是一个前所未有的速度,可以在不到六个小时的时间内破解典型的商业企业中的 Windows密码。其中,哈希的破解速度将是之前的4倍,但并不适用于在线攻击。

12月10日,Ars Technica的IT安全编辑Dan Goodin的文章中提到,一个密码破解专家刚刚发布了一个计算机集群,可以循环多达3500亿每秒的测试。这是一个前所未有的速度,可以在六小时以内破解典型的商业企业中的Windows密码。

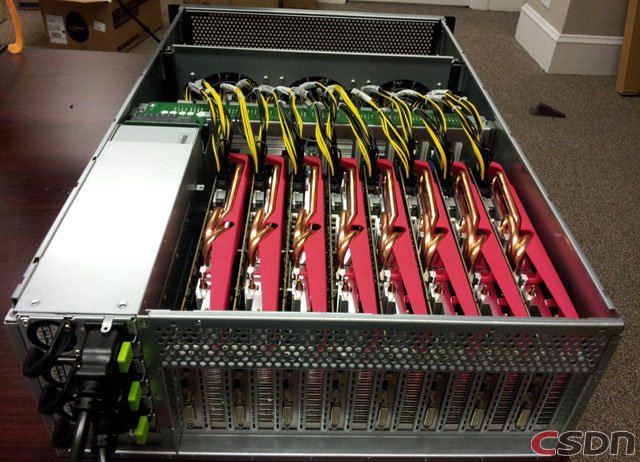

组成高性能密码破解集群的五台服务器中的一台

这五台服务器使用的是一个相对较新的包的虚拟化软件,利用25个AMD Radeon显卡来提供动力。它达到了3500亿每秒的测试,通过生成破解密码散列来破解NTLM加密算法。而NTLM加密算法是自从 Windows Server 2003以来,每一个版本都会采用的加密手段。这个Linux高性能GPU密码破解集群通过令人震惊的速度,在5.5小时完成958个组合,足以覆盖8个字符的所有密码(包含大写或小写字母、数字和符号)。而这样的密码策略在很多企业的设置中非常常见。通过微软的LM算法带来了相同的密码保护(许多组织要实现与较早Windows版本相兼容),在很短的时间内即可被破解。

基于linux的GPU集群运行的是虚拟OpenCL集群平台软件,其允许运行图形好像是运行在一台桌面电脑上。ocl-Hashcat Plus,一个免费的密码破解套件,可以优化图形计算,在集群上面运行时,允许机器至少同时运行44种其他算法。除了穷举式攻击,群集还可以使用各类技术,包括字典攻击数百万单词等来同步破解密码。

Jeremi Gosney,Stricture Consulting Group的创始人和首席执行官如此评价:“这个集群使得攻击大大加速,哈希的破解速度将是之前的4倍。”

而通过种种测试,这样的破解速度是在所谓的离线攻击下得到的。而不适用于在线攻 击。事实上,GPU计算的出现,在过去十年中已经使离线密码的破译有了巨大的提高。但直到现在,由于电脑主板,BIOS系统,和最终驱动软件的限制,使得 一台电脑的显卡数量最终只能在8以下。而Gosney本次的突破,是使用VCL虚拟化的结果,通过虚拟化,大量的显卡通过Linux集群实现了集合,显示 出平台的巨大运算能力。

这样的破解使得更多企业担忧其密码安全。有专家建议,一般企业的密码最好不要少于9个字符,在13-20个字符比较合适。而长度之外,密码最好不要是名称、词语或常见的短语。一个简单的方法来确保密码不在上面所提到的情况,那就是选择一个随机生成的文本字符串来做使用密码,或使用密码管理程序来生成。(编译/郭雪梅,审核/仲浩)

原文链接:25-gpu-cluster-cracks-every-standard-windows-password-in-6-hours

译文:http://www.csdn.net/article/2012-12-10/2812647-25-gpu-cluster-cracks-every-standard-win